容器和Kubernetes随技术的逐步成熟与普及度的逐步的提升,已经逐渐走过了迅猛高速迭代只为大跨步发展的阶段,慢慢的变多公司开始关注技术在生产环境的落地,关注应用性、稳定性和安全性。

从2018年年底开始,Kubernetes和Docker陆陆续续被爆出不少安全漏洞,容器安全问题开始成为业界普遍关注的对象。2019年初,Tripwire发布了2019年关于容器安全的最新现状调查研究,报告定位的问题较为专一和深入,再加上Tripwire本身在安全相关的行业经验,本文中我们大家一起来了解DevOps实践的新宠(容器)在安全方面的现状。

Tripwire致力于IDS(Intrusion detection system:入侵检测系统)的研究和对应,它根据系统整体的完整性是否遭到破坏来判断是否被入侵,在安全领域有一定的名声。在DevOps实践方面,可能此公司的合作创始人兼前CTO的Gene Kim(凤凰项目一书的作者)更加有名气一些。而Tripwire早在2014年底,就已经被美国最大的高速电子电缆生产商之一的百通(Belden Inc)所并购。

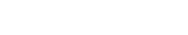

这份报告的结论建立在对数百份IT安全相关的职业人员的调研基础之上。受访对象中311位接受访问的人在超过100名雇员的公司中管理环境中的容器。其中,高达86%的受访者(269位)在生产环境中进行镜像的使用。

而受访对象的所在行业也与2019年DevSecOps的数据不谋而合——科技和金融合起来接近半壁江山,容器在科技和金融领域的展开相较于别的行业有一定的优势。

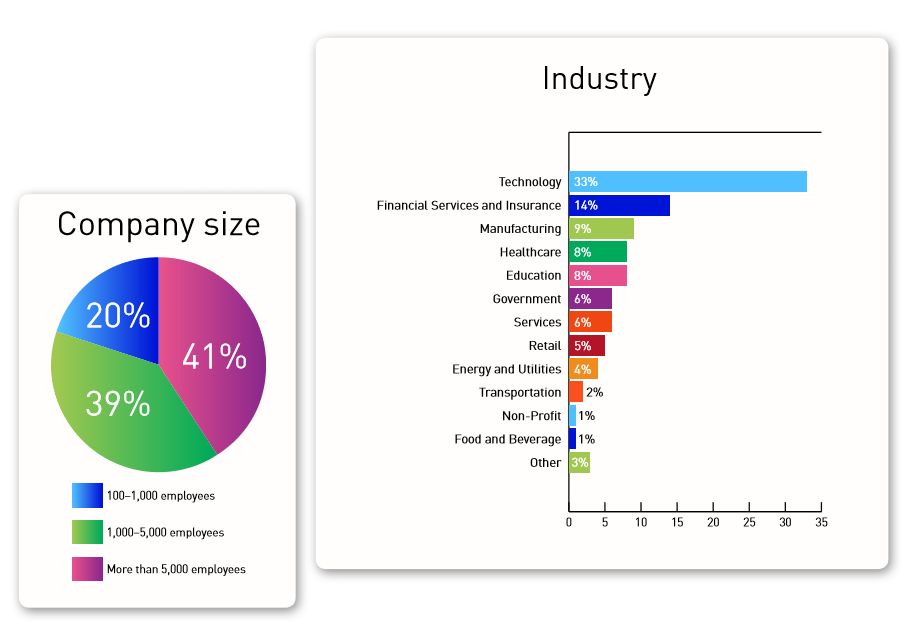

根据反馈,高达86%的接受访问的人在生产环境中使用了容器。近1/3(32%)的受访者所在公司制作环境中使用容器的数量超越100,近1/3的受访对象对容器的使用在10-100之间,少于10个的企业占到22%。总的来看容器在生产环境的使用已经在很大程度上得到推进。

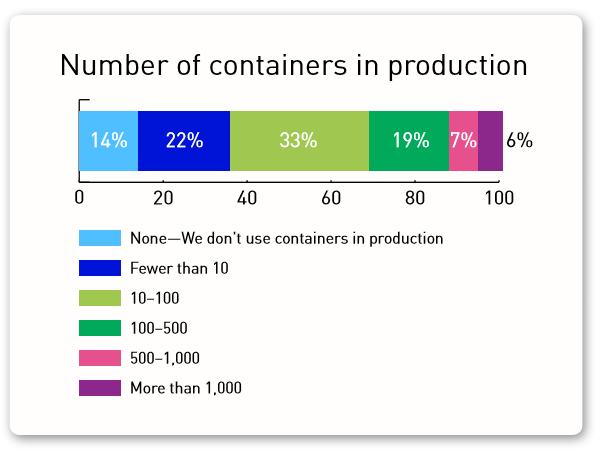

对于容器安全,高达94%的受访对象对容器安全比较关注,只有6%的收房的人说并不在乎。表示高度关注的受访对象达到了43%,所以容器安全从开始就得到了重视。

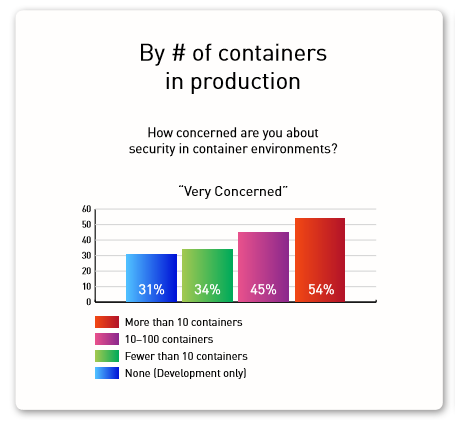

从在生产环境中使用的容器数量来分析关注度高的受访者状况,显示出使用的容器数量愈多,对于容器安全的关注愈高,生产环境中容器数量超越100的受访者的“很关注”的比例达到了54%。

注:上图中深红色的(More than 10 containers应该是报告的失误,此处明显应该是100)

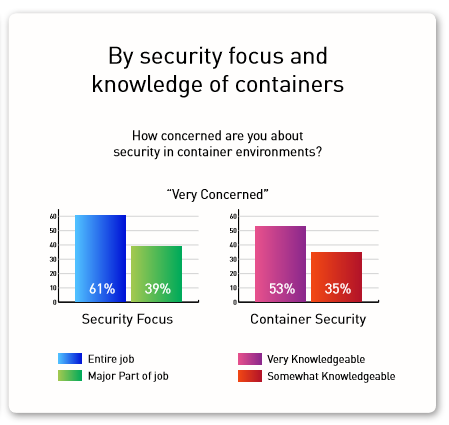

受职责所在以及对于容器安全的知识多少的影响,显示出具有安全相关的职责和对于容器安全知识的多少都会造成关注度的不同。知道的愈多,关注度愈高。

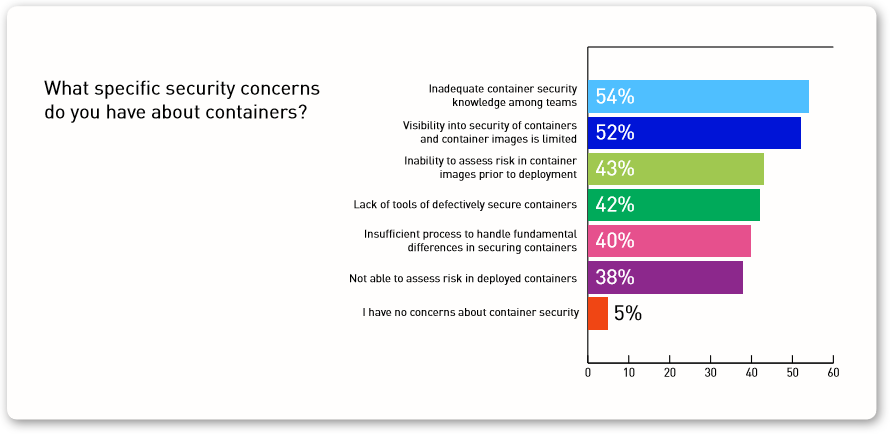

对于容器安全的关注相关的调查显示,目前的状态仍然停留在“团队缺乏足够的容器安全知识”的程度,由于不了解产生的关注,仍很难落于实处。

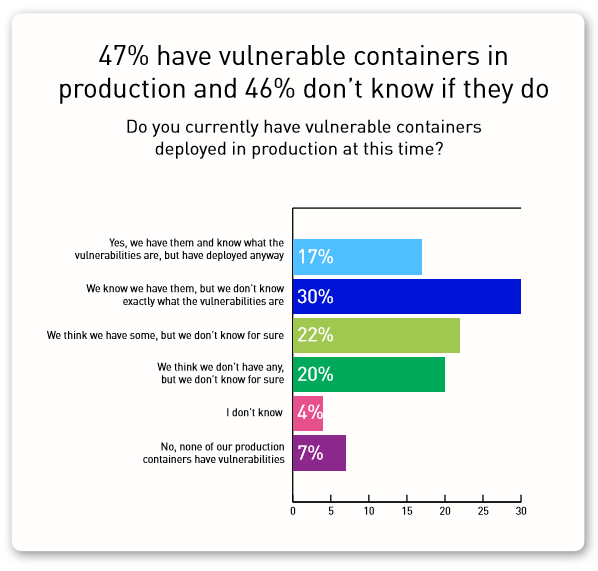

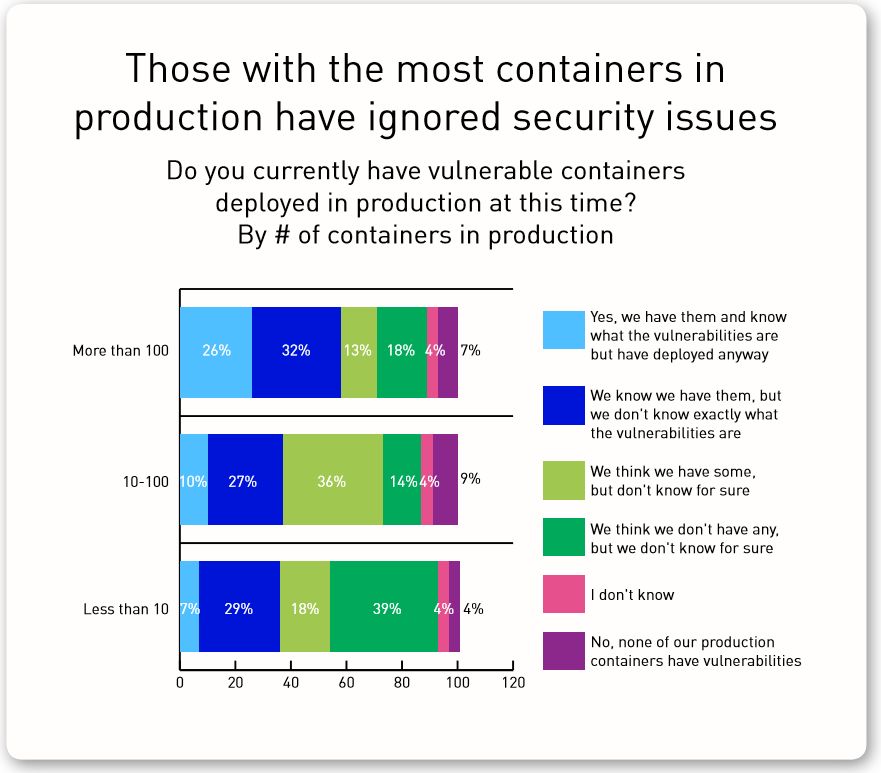

在前面的数据中显示311位受访者所在企业中高达269位所在的企业在生产环境中使用了容器。而在这之中,只有7%的收房的人说“他们的生产环境没有安全性的问题”,剩余93的受访者之中,47%确信他们在生产环境中有安全性的问题,46%不知道/不确信他们是否有类似的问题。

这是一个很可怕的反馈,潜台词就是,高达93%的受访者不是很清楚问题的状况,而这里是生产环境的部署。此外,根据容器使用数量的反馈做多元化的分析也能得到类似的结果:

关于“我们大家都知道问题的所在,但是我们仍旧是部署了它们”的情况,能够正常的看到这是一个接近线性的比例,这一多个方面数据显示了很重要的信号,在生产环境中使用得多(超过100容器),这类问题发生的比例就高,也就是说目前的容器安全的意识和水平,整体来说并不是很高。

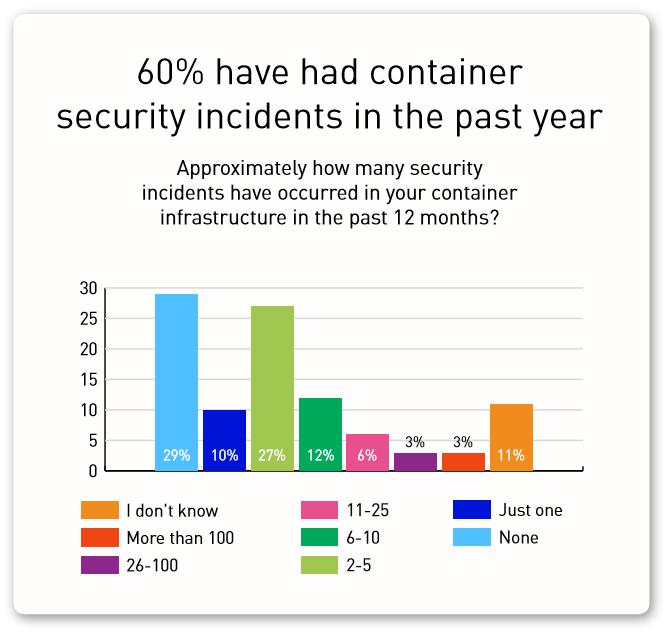

除了29%的受访者明确说没有安全问题,11%的收房的人说不知道之外,剩余的60%的受访者所在组织在过去的一年中都碰到过安全事件,其中5次以下的占到了37%,而超过100次的也有3%。

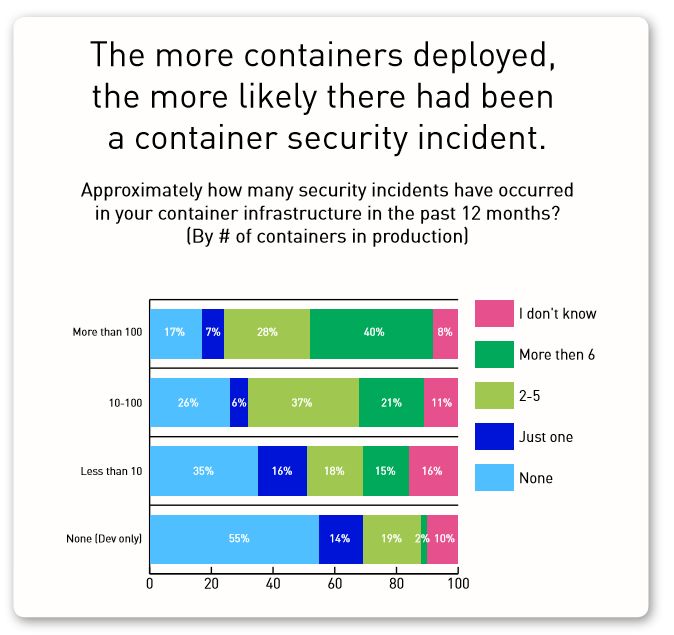

前面已经分析过了,在生产环境部署了100个以上的组织,并不代表他们是在成熟度高了之后进行的逐步扩展,从结果的分析看来,明显是做得越多错得越多。

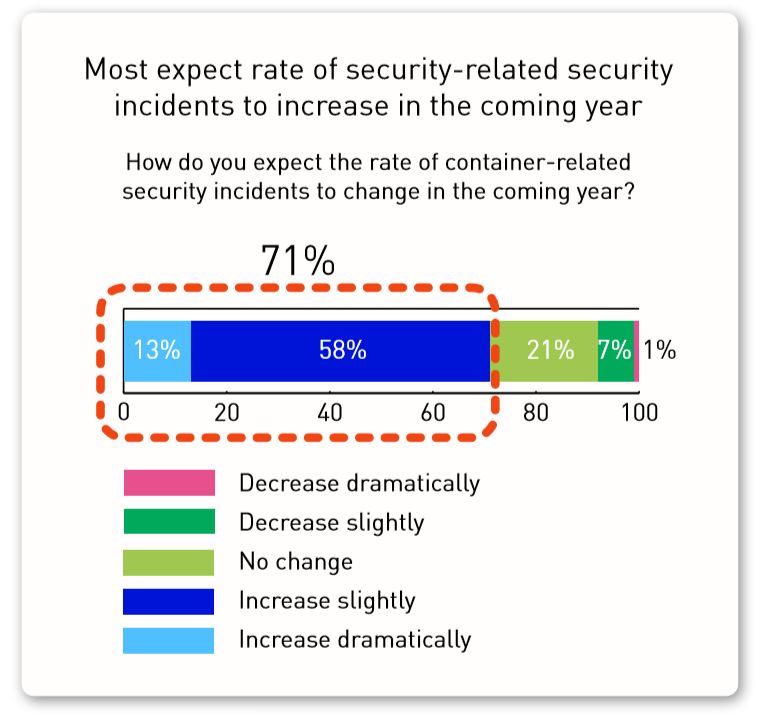

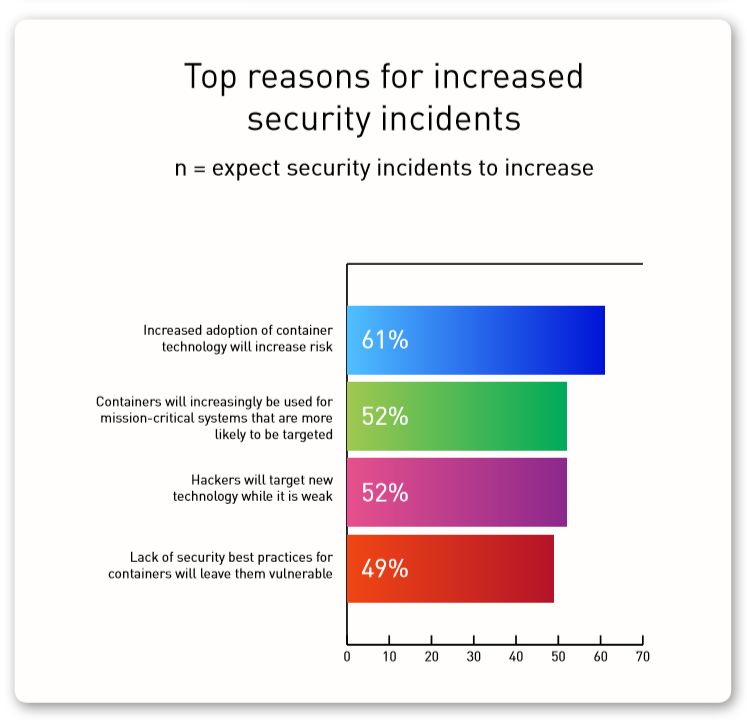

关于未来的期待,71%的受访者认为容器安全问题所占的比例在接下来的一年会稳定上升。

相较于对安全状况的不甚明了,对于容器安全问题在来年所占比率上,13%的受访者认为会大幅度上升,58%认为会小幅上升,合计71%的受访者对此表示强烈的信心。

而关于问题会增多的原因更多的受访者分析为内因,容器的推广和在关键业务中的使用都大于或等于对外部黑客可能侵入的担忧。

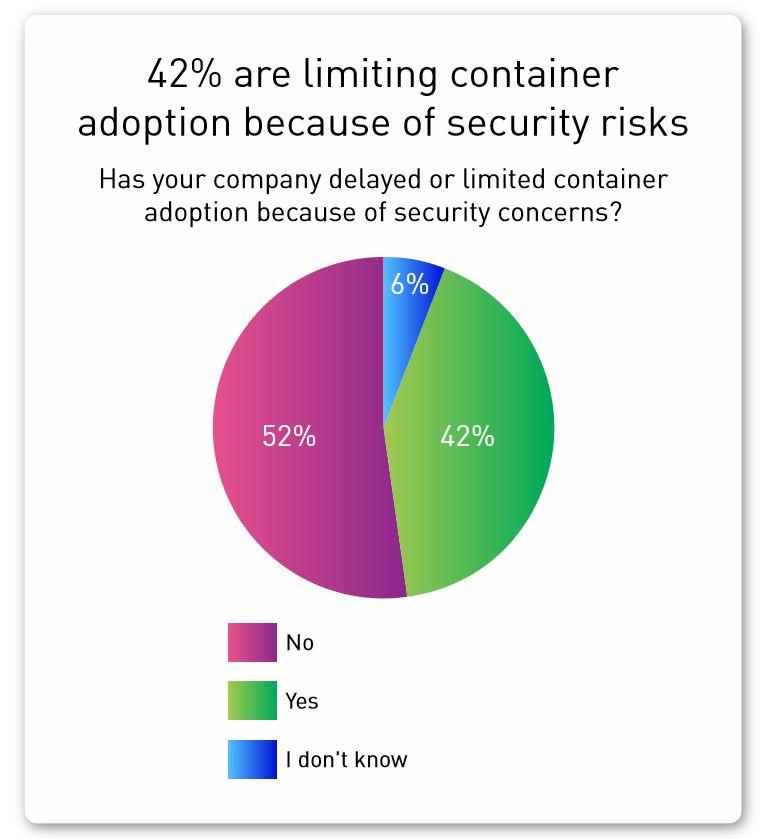

虽然有点像因噎废食,但安全风险的确不容忽视,虽然看起来正确的做法是增加安全的防护,42%的受访者明确说会考虑因安全风险而限制容器的使用。

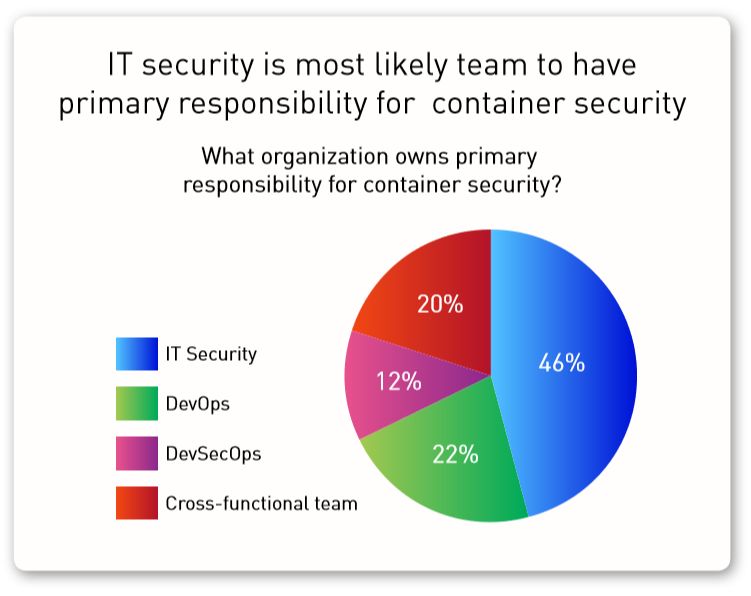

关于谁该负责容器安全这个线%的受访者认为负责IT安全的部门应该负责这个。

这不只是一份调查报告,有很大的可能性跟你的工作相关,容器的引入带来了新的安全问题。这样的一个问题谁该负责并没有一个标准的答案,46%的受访者认为是IT安全部门应该负责,有很大的可能性这些受访者都不是IT安全部门的员工。

容器推行势在必行,但容器安全的责任归属尚未明确,而使用容器所带来的安全问题已实际存在,发生只是时间问题。尽管企业已经在积极思考对策,但安全问题不会等待。

Rancher Kubernetes平台拥有着超过一亿次下载量,我们深知安全问题对于用户而言的重要性。

2019年2月爆出的严重的runc容器逃逸漏洞CVE-2019-5736,影响到大多数Docker与Kubernetes用户,Rancher Kubernetes管理平台和RancherOS操作系统均在不到一天时间内紧急更新,是业界第一个紧急发布新版本支持Docker补丁版本的平台,还帮忙将修复程序反向移植到所有版本的Docker并提供给用户,且提供了连Docker官方都不支持的针对Linux 3.x内核的修复方案。

负责、可靠、快速响应、以用户为中心,是Rancher始终不变的初心;在每一次业界出现一些明显的异常问题时,严谨踏实为用户更好的提供相应的应对之策,也是Rancher一如既往的行事之道。未来,Rancher也将一如既往支持与守护在用户的K8S之路左右,确保大家安全、稳妥、无虞地继续前进❤️

搪瓷反应釜厂家bob官方平台登陆_bob线上平台,主要生产销售搪瓷反应釜、山东搪玻璃反应釜等产品,参数说明详细,,订购价格有优惠 网站地图